ISC 2022 | 从零开始,360的零信任实践落地之路

2022-08-09

自2016年起,经过七年的研发与演进,360集团以建设零信任统一数字工作空间为目标,实现了集团零信任安全架构全面落地。

随着数字化转型深入,传统安全边界不断被打破,企业正面临新的威胁,而基于零信任理念的企业安全架构消除了对信任的滥用,成为企业数字安全建设的新手段,逐渐被企业广泛认可。近日,ISC 2022第十届互联网安全大会正式召开。360集团信息安全中心负责人张睿在零信任与SASE开放技术论坛上分享了题为《360零信任软件定义边界的落地与实施》的演讲,介绍在复杂的基础架构环境和业务背景下,360集团如何从零开始摸索实践,打造自己的零信任安全架构体系。

360集团信息安全中心负责人张睿

面对重重威胁,360集团面向未来的零信任安全规划

作为一家集团化业务的企业,360集团业务覆盖了互联网、网络安全、IoT、金融等多个业务领域。随着业务的发展,组织架构和服务资源不断调整,业务逐步混合云化,内网接入边界逐渐模糊。面对复杂的基础架构与业务资产,如何构建一个全局统一的身份边界体系,对不同业务的海量数据资源进行管控成为棘手的挑战。

面对复杂的基础架构与业务资产,360制定了明确的零信任落地的阶段目标。张睿提到,最初建设零信任时并没有追求极致的零信任,初衷是建立以身份为边界的精确资产管理,消除内网的特权,最小化网络边界的攻击面。零信任的概念不难理解,真正做到运营友好,可落地的零信任却很不容易,在企业实践与落地的过程中需要扎实的安全功底与丰富的基础数据。

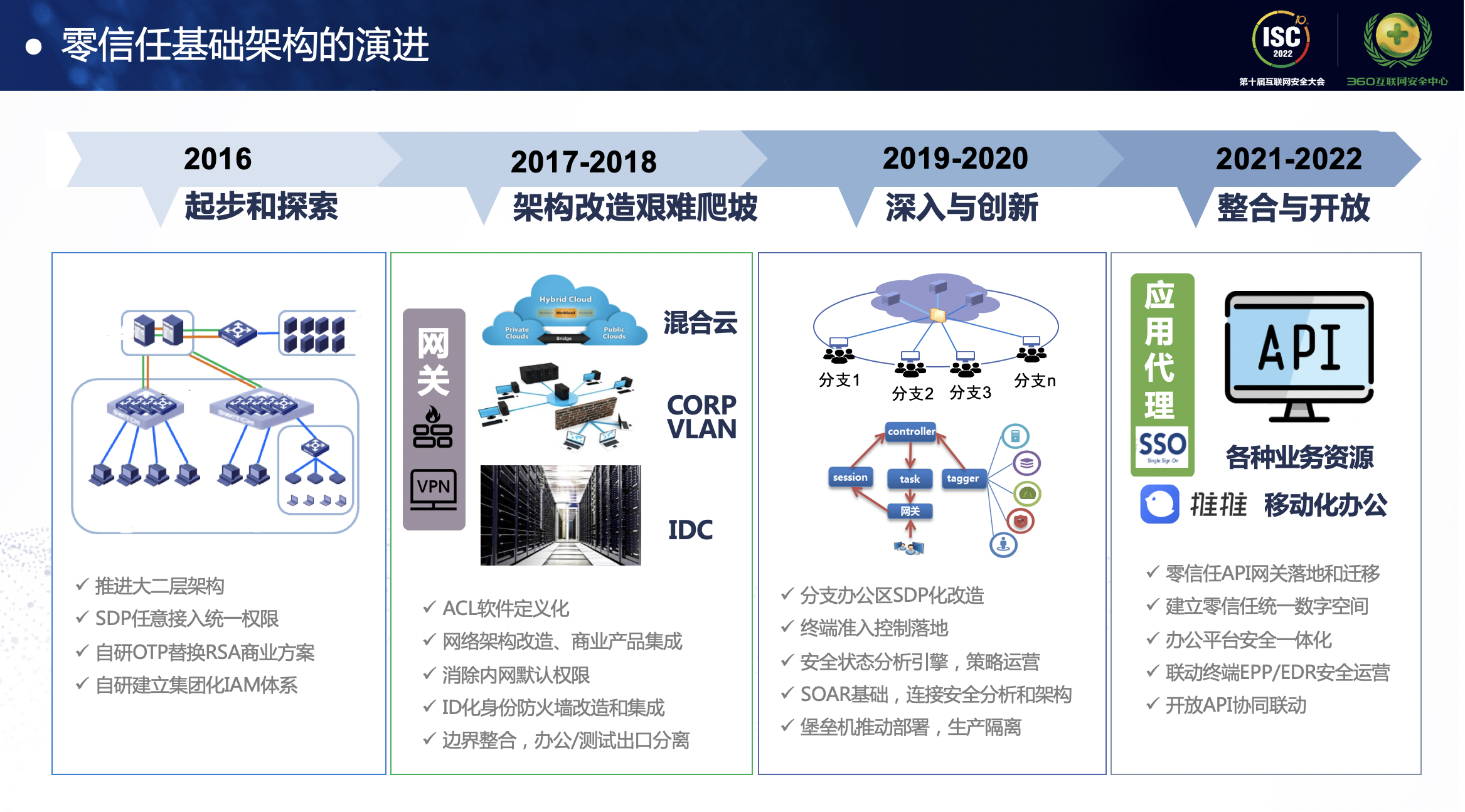

360集团的零信任建设最早可追溯到2016年。在起步阶段,360选择建立统一身份认证体系,实现了基于用户身份的权限全生命周期管理;

2017-2018年,通过ID防火墙引擎将SDP控制器管理系统的用户权限实时同步到ID防火墙上,完成用户权限的动态变更;

2019、2020两年,360不遗余力,将零信任架构推广到分支办公区,在分支机构进行SD-WAN改造的同时对分支机构进行了SDP改造,实现了分支机构用户基于ID的访问控制。至此360集团全办公环境实现了零信任的落地;

从2021年起,360开始构建零信任统一数字工作空间,整合集团丰富的产品与生态,致力打造更安全、高效的办公环境。时至今日,360集团已经完成了零信任的全面落地。

七年磨一剑,360对零信任执着探索与实践

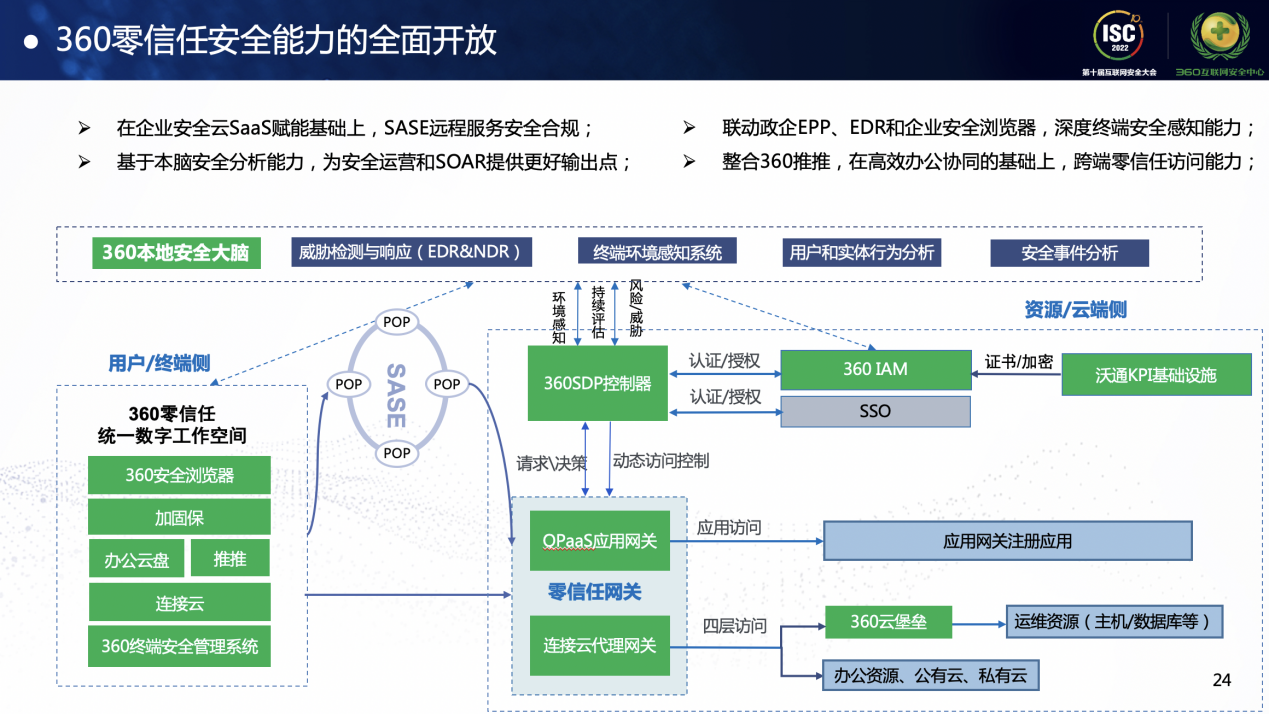

在360的认知中,零信任的本质是在不可信的环境下,如何兼顾安全和体验地实现对资源的访问。在架构的演进过程中,360的零信任也逐渐从办公领域拓展到了生产领域,将云上的服务和资源作为访问资源,将零信任的理念拓展到更多生产业务的资源管理。此外,360将核心IT基础设施和零信任网络接入层云化,和安全能力和和控制管理层联动,构建形成了私有化的SASE基础设施,从而实现分支机构的零信任能力SASE化,方便分支机构的灵活扩展和管理。当用户访问云上的业务资源,安全云资源池就会对其进行检测,并将安全状态反馈到最终的控制器上,控制器基于终端安全状态通知网关对终端进行降权或者强制下线,实现了低成本对云上零信任资源的拓展。

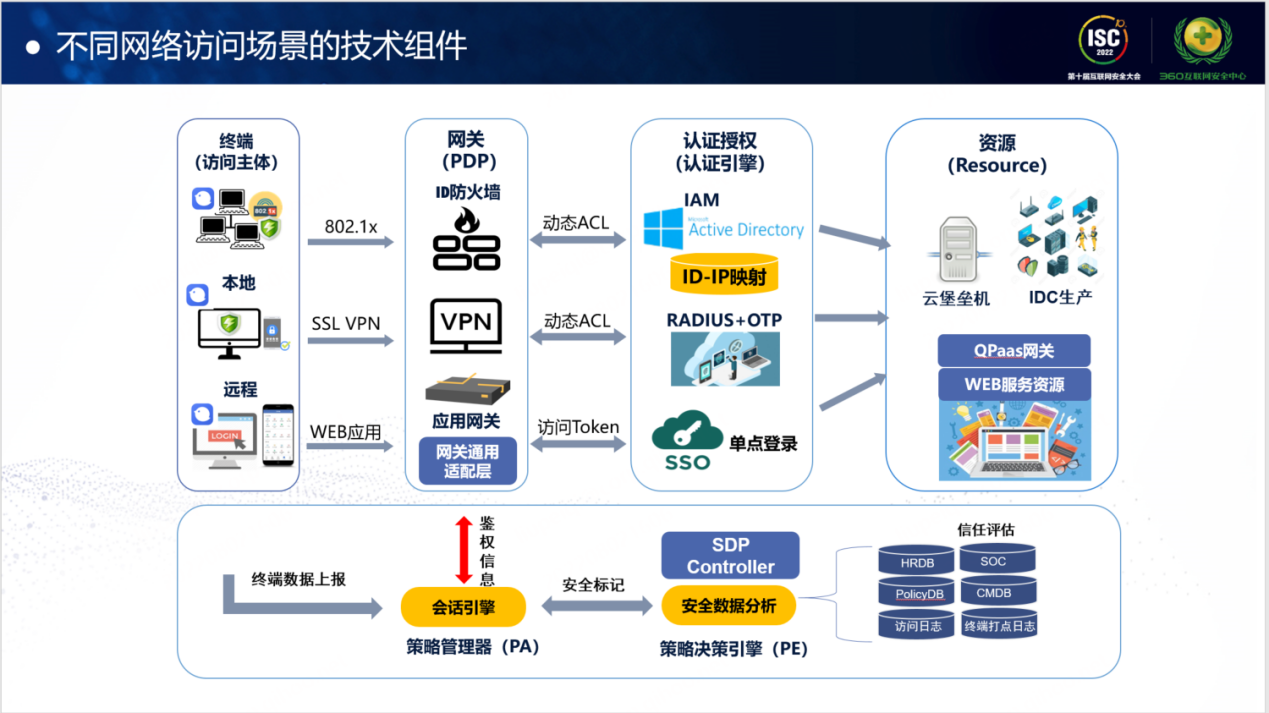

从零信任落地的技术架构来看,360零信任整体架构分为网络接入、访问控制、策略控制和安全分析四大模块,通过分析用户在网络接入模块产生的安全数据联动控制器和网关,进行基于访问会话的动态的访问控制。在安全分析模块,本地安全大脑起到了安全运营中心的作用,联动规则检测与访问会话引擎,进行基于访问会话的动态的访问控制,将基于安全状态的动态分析能力与整个零信任基础架构的访问控制能力紧密结合。

360的零信任基础架构已在集团内稳定运行多年,支撑着整个360生态系统和控股公司的员工接入访问,其中包含了三个核心组件。第一部分是360的零信任统一数字工作空间,以360推推移动办公平台作为办公入口,通过360终端安全管理系统、360浏览器、加固保等终端安全产品,在提升终端安全防御水位的同时,将终端的安全状态上报到云端;第二部分是云端服务架构,将IAM、QPaaS应用网关、连接云网关和身份防火墙等充分云化,和SDP控制器进行联动,构建云端零信任SaaS服务,所有分支办公区、生态企业乃至合作第三方企业都能通过这种私有化的SASE的方式接入,实现零信任的安全合规快速接入;第三部分通过360本地安全大脑,基于身份进行用户实体行为分析,并联动NDR和EDR等威胁检测产品,为整体安全运营的检测和响应提供了良好的决策输出点。

360全面开放零信任安全能力,助力企业构建新型安全架构

历经7年的零信任安全建设之路,360也总结出了一套自己的经验和方法论。张睿表示,零信任的落地离不开公司高层的支持,成立项目组分阶段立项推进。零信任的实施需要和业务对齐,并充分调动资源在不同基础架构团队间通力协作。不是为建设零信任而专门做零信任,而应该按照零信任的思想整合和改造现有的安全架构和产品,使之符合自身的业务发展需求。

在零信任建设过程中,应该高度重视数据质量,资产和访问控制策略梳理基础运营工作必不可少,也要做好灰度上线机制、应急通道和回滚机制避免影响业务。同时,零信任的代理网关至关重要要和现有业务架构和发展阶段匹配,四层和七层网关都可以落地,虽然七层应用网关的安全控制能力更细致,也要考虑适配改造成本。

现如今,360集团的零信任架构已基本全面落地,日常承载着2万多用户的访问需求,日在线终端达到2.5万,维护访问控制策略超过40万条,访问的业务资源包括10万多的服务器和5千多的业务资源。

通过对传统网络访问架构的零信任安全改造,360构建了“永不信任,持续认证”的安全访问机制,并在本次ISC大会上全面开放360的零信任安全能力。基于零信任统一数字工作空间形成了一体化的安全终端入口,在做到零信任访问的同时兼顾员工办公的高效和体验。

此外,360终端安全核心能力和全网数字安全大脑的能力也为零信任安全架构提供了助力。 360连接云,360企业浏览器,360终端安全管理系统,360SDP,360推推等等丰富的安全产品生态为整个零信任架构提供了从端到访问资源的全链路防护能力,可以自动化实时感知风险动态风险决策,并将威胁看见的能力嵌入到零信任基础架构中,实现了企业核心资源的动态防护,保障企业安全防护始终保持安全高水位运行,为数字化转型中的企业保驾护航。

体验360零信任安全实践落地产品和服务:

零信任云端服务:

360本地安全大脑:https://www.360.net/product-center/security-intelligence-brain/index

360企业安全云:https://ent.online.360.cn/

360连接云&360SDP:https://sdp.360.net

零信任统一数字工作空间:

360终端安全管理系统:https://360.net/product-center/Endpoint-Security/management-system

360推推(360织语):https://www.ccwork.com.cn/

360企业浏览器:https://browser.360.net/

联系我们

联系我们