战火燃向拉美,国内首揭“情报刺客”APT-C-43搅动委内瑞拉军情内政

2020-09-27

现代战争是信息战与情报战的较量,谁能斩获有利情报抢占先机,谁就能够在实战中拔得头筹。因此,军事领域中情报显得尤为重要。 当网络键盘上的较量与军事实战相结合,当委内瑞拉朝野两派进退维谷时,这场披着“权利争夺”外衣的网络军事情报战分外精彩……

朝野两派“骑虎难下”

委内瑞拉内战引军事情报战祸源

时间追溯到2019年1月23日,委内瑞拉总统尼古拉斯·马杜罗宣布,委内瑞拉将切断与美国政府外交与政治关系,并要求美国72小时撤离委内瑞拉。然而此刻,委方反对派则表示,不再承认马杜罗的总统身份,反对派领袖胡安·瓜伊多自行宣布就任“临时总统”,该决定得到了美国、欧盟等国家组织的认可。

一面是合法总统马杜罗,另一面是反对势力“头目”瓜伊多。两派力量尖峰对决,让双重权力中心分获成不同阵营,因力量重组及势力范围争夺,而引发的动荡与不安四处弥漫。朝野两派“骑虎难下”,委内瑞拉的政治内乱也就此拉开。

随后,以瓜伊多为首的反动派政府和叛逃兵前往哥伦比亚寻求军事援助,委内瑞拉的内部战场迅速转移至国际范畴。而正是这一次“战场”的转变,为后续360安全大脑发现APT-C-43黑客组织,锁定HpReact攻击行动埋下伏笔。

360安全大脑国内首家披露APT-C-43

关联锁定HpReact行动

近日,360安全大脑于国内首家追溯披露APT-C-43黑客组织,并揭秘其行动极有可能是:为帮助胡安·瓜伊多领导的反动派窃取委内瑞拉军方的军事机密并提供情报支持而展开。因此,360安全大脑也将这一系列攻击行动命名为HpReact(译为:帮助反动派政府)。而且截至目前,这些威胁活动仍然非常活跃。

为进一步跟进此次APT事件,我们需要搞清楚以下几点问题:

【1】如何发现APT-C-43组织?

当我们谈及大国在第五维度网络空间博弈的时候,大多提及的是美、俄、以色列等,而关于拉丁美洲国家的网络威胁和具有政治动机的黑客组织方面往往被人忽视。

然而,去年委内瑞拉的政局变动,将安全研究人员的视野拉向了这个地区的网络间谍活动。

经过持续性跟进,2020年6月,360安全大脑通过无文件攻击防护功能发现了一款Python语言编写的新型后门病毒Pyark,再通过对该后门的深入挖掘和溯源分析,发现一系列从2019年起至今,一直活跃的高级威胁行动。

其中,攻击者通过入侵委内瑞拉的多处军事机构,部署后门病毒,不间断的监控和窃取最新的军事机密。根据360对APT组织的命名方式,将其命名为APT-C-43。

【2】APT-C-43组织此次行动有何特色?

开篇我们提到,APT-C-43这一次的攻击行动极具军事情报色彩,还被冠以“HpReact攻击行动”之名。那如何锁定并判定HpReact活动为反动派提供情报支撑?我们分析研讨了以下三点:

其一,HpReact活动与委内瑞拉政乱高度吻合

经360安全大脑举证,2019年上半年委内瑞拉内乱爆发,同时APT-C-43组织的攻击活动自同年3月底至5月左右展开。可见,这场HpReact攻击活动的持续时间与委内瑞拉政乱的时间高度重合。

此外,攻击者使用的网络资产多部署在哥伦比亚境内,且有部分资产频繁在委内瑞拉跟哥伦比亚两国之间游走。而委内瑞拉政变之后,以胡安·瓜伊多为首的反动派政府正式逃往到哥伦比亚。

不管从时间还是地域上,APT-C-43组织展开的行动极有可能是帮助反动派窃取委内瑞拉军方的军事机密,在朝野对抗中为反动派提供情报支持。

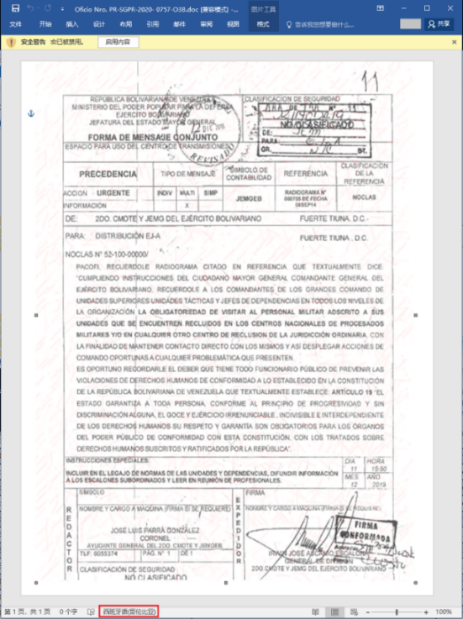

其二,采用了与军情高度相关的诱饵文档

通过对APT-C-43所使用的诱饵文档分析,我们发现文档内容为:委内瑞拉当局为遏制逃兵前往哥伦比亚支持反动派政府而发布的一份由民兵代替逃兵空缺的政策。由此可见,攻击者对于委内瑞拉当前政治、军事等情报信息非常了解,并且善于使用此类敏感文件制作成诱饵文档,具有极强的针对性和诱导性。

APT-C-43在本次行动中使用的诱饵文档

其三,APT-C-43组织与Machete组织关联

在溯源过程中,研究员发现此次行动与APT组织Machete有所关联。而关于Machete,最早可追溯到2010年,该组织是一个具有西班牙语根源的APT组织,其攻击目标以拉丁美洲各国军事、使馆和政府机构为主。多年来,一直以收集目标国家情报并改进他们的攻击策略为目标。

尤其是在2019年,外媒报道显示,有超过50台计算机被Machete攻击。约75%属于拉美各国的军事力量,其中一半以上属于委内瑞拉军队。与此同时,以GB为单位的机密文件和私人信息已被泄露到攻击者控制的服务器上。

值得注意的是,处于发展期的Machete组织,主要的后门也是基于Python编写的。而HpReact行动正是与Machete组织的情报窃取的行径相吻合。可以说,此次行动或为Machete组织在拉丁美洲从事网络战的冰山一角。

【3】APT-C-43具体如何展开攻击?

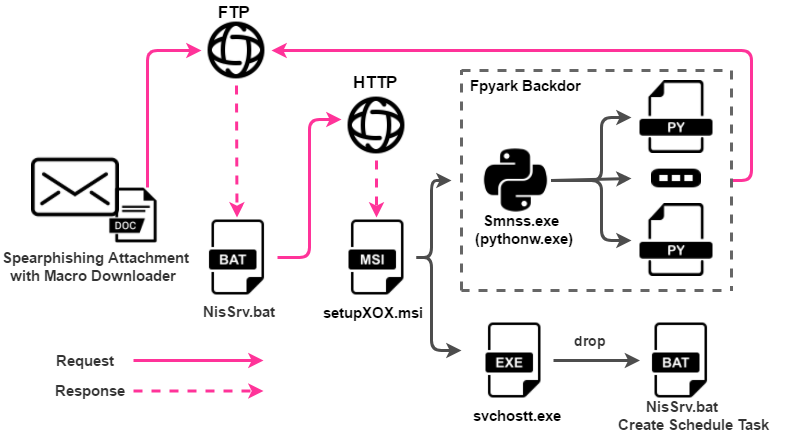

从细节方面看,APT-C-43组织擅长使用钓鱼邮件发起攻击,并在入侵受害者机器后部署由python语言编写的的后门程序Pyark(Machete),网络通信主要依靠FTP和HTTP协议,成功渗透目标机器之后监视目标用户,窃取敏感数据等。感染目标机器的完整流程如下:

由于此项攻击具有一定的隐蔽性,这为监视窃密活动提供了极大的便利。

而在后门模块上,UpdateSession是其后门的主控模块,功能包含:后门自启动、收集网络配置、击键记录等,并以定时器的方式调度其他模块执行。

与此同时,UpdateService遍历磁盘目录,除部分系统目录与安全软件目录之外,收集其它目录下以doc、xlsx、pdf等十余种后缀的敏感文件;UpdateDevice则负责获取屏幕截图;UpdatePlugin从麦克风录取音频;而Notification则负责将上述模块收集到的敏感数据上传到FTP服务器。

此外,在分析上传的FTP服务器时我们发现,APT-C-43通过Tiny File Manager管理上传的敏感文件。

综上,伴随着反对派势力的“战略”转移,委内瑞拉朝野两派战场也随之拉开,此时此刻信息战与情报战的较量愈发凸显。APT-C-43以委内瑞拉军方的各机构为主要攻击目标所展开的HpReact活动,对委内瑞拉的国家安全形成了极大安全隐患。而且研究显示,截止目前,这些威胁活动仍然非常活跃。

联系我们

联系我们