反客为主!Log4j2漏洞攻击陷“圈套”,360攻击欺骗防御系统守护政企客户安全

2021-12-14

近日,自Apache Log4j2漏洞爆出后,引发了安全行业的广泛关注。因Log4j2是全球使用广泛的java日志框架,且其他诸多开源组件产品均依赖该组件,导致该漏洞的影响面及其广泛。更为糟糕的是,该漏洞的利用方式并不复杂,输入一段命令即可触发该漏洞,可以轻易造成巨大影响。不少网络安全从业者表示,该漏洞的的破坏力堪比“永恒之蓝”。 可想而知,在未来的几年内,仍会有攻击者不断尝试利用该漏洞进行渗透。360攻击欺骗防御系统能够在攻击者的必经之路上部署诱饵和陷阱,从而达到诱导、扰乱攻击者,并捕获其攻击行为,从而达到延缓攻击、保护企业真实资产的效果。

以Log4j2漏洞为例,360攻击欺骗防御系统提供落地应用场景:

场景1:提供带有该漏洞的蜜罐应用,引诱黑客进行渗透攻击

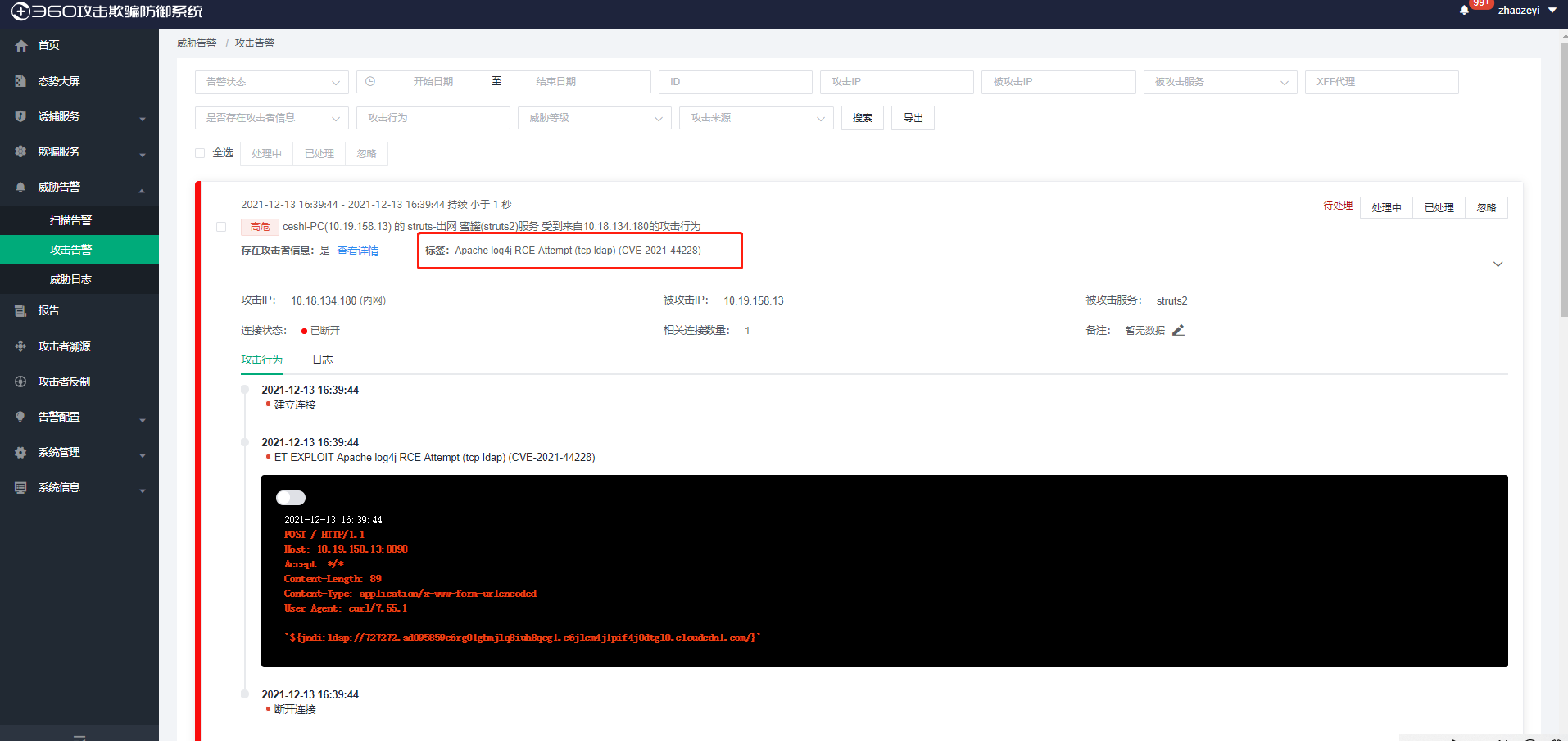

360攻击欺骗防御系统(简称:360蜜罐)自身内置带有该漏洞的Java应用,可引诱攻击者对该蜜罐进行渗透。通过系统内置的监测分析引擎,实时记录攻击者对该蜜罐的所有攻击行为,并提供攻击流量PCAP下载功能。值得一提的是,为了提供更低门槛的使用方式,360蜜罐运营团队第一时间针对该漏洞威胁,迅速解析了该漏洞的攻击特征,使其能够在攻击告警中直接标记攻击者是否利用了Log4j2漏洞。

用户可在360攻击欺骗防御系统的”攻击告警”页面查看该漏洞的攻击情况,检测情况如下:

利用热点漏洞对蜜罐进行欺骗伪装,可以提高蜜罐产品的使用“粘性”,攻击者会继续停留,甚至会进行工具攻击。这在无形中提高了蜜罐产品对攻击者身份追溯的成功率。此外,如果该攻击出现,说明攻击者已开始在域内利用Log4j2漏洞进行渗透,应立刻对该IP进行封阻并对同一安全域内主机进行重点摸查。

场景2:灵活运用诱捕云蜜标,蜜罐也可检测目标是否存在Log4j2漏洞

诱捕云蜜标:云蜜标是360蜜罐的特色功能之一 。系统可自动生成具有诱惑性的Word、 文件夹、URL、二维码等格式的蜜标文件,当有人对蜜标进行访问或执行打开操作时,蜜罐系统会自动回传的访问主机信息,并触发平台监控告警规则。

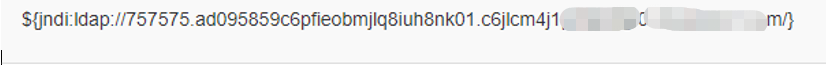

在攻防对抗场景中,用户可将蜜标放置在攻击者可能渗透的攻击路线中去,从而达到诱导攻击者访问蜜标文件的目的。除此之外,由于360蜜罐的URL蜜标具备DNS解析回显能力,因此,灵活运用云蜜标也可做Log4j2漏洞的验证工作,操作步骤如下:

1、登陆360蜜罐,在”蜜标管理”页面生成URL格式的蜜标;

2、在待检测主机上,执行检测命令(注:可联系360工程师提供检测命令);

3、登陆360蜜罐,在“攻击告警”界面,查看是否有蜜标告警,若有,则表示主机存在该漏洞

使用限制:360蜜罐可以主动访问互联网

此次漏洞引发的安全隐患需要广大政企客户提高重视,360攻击欺骗防御系统能够帮助广大政企客户有效感知利用该漏洞发起的攻击并及时准确输出情报,降低企业安全风险。

【360攻击欺骗防御系统获业内认可】

近日,由中国信息通信研究院组织开展的“先进网络安全能力验证评估计划第三期-威胁诱捕(蜜罐)能力评测”,360攻击欺骗防御系统顺利完成了能力评测。在测评过程中,360蜜罐展示了以伪装诱捕、欺骗仿真、智能分析、溯源反制为一体的全链条欺骗防御能力,得到了业内的充分认可。

360安全服务联系方式

电话:400-0309-360

邮箱:anfu-b@360.cn

或联系360政企当地安服技术团队,如果情况严重,360将派驻安全专家上门修复。

联系我们

联系我们